Скачать Malwarebytes Apk на Android

Чтобы установить Malwarebytes на устройство Android, сначала необходимо загрузить приложение Malwarebytes на свое устройство. Затем установите его, следуя инструкциям по установке. Ниже приведена прямая ссылка для загрузки приложения Malwarebytes на устройство Android. Вы можете использовать ссылку для скачивания этого приложения на вашем Android устройстве. Ссылка для скачивания полностью безопасна и не содержит вирусов для вашего устройства. Так что вы можете скачать это приложение без проблем. Если ссылка для скачивания не работает, вы можете оставить комментарий в разделе комментариев ниже, и мы исправим ссылку для скачивания.

Показательный случай со смартфоном стрелка из Сан-Бернандино

В руках ФБР в 2021 году оказался iPhone 5c, принадлежавший стрелку из Сан-Бернардино. 21 декабря 2015 года двое нападавших расстреляли 14 человек, ещё 24 получили ранения.

Террористов застрелили. Но чтобы установить обстоятельства атаки, необходимы были данные со смартфона.

Напомним: в iPhone 5c нет сканера отпечатка пальца. Взломать нужно было лишь пароль.

Apple официально отказалась разблокировать iPhone 5c и долго препиралась с ФБР. В итоге бюро обратилось к специалистам израильской компании Cellebrite. Те взломали смартфон и передали Apple отчёт об уязвимости, которая позволила им это сделать.

Но в то же время и случай со стрелком, и публикация документов из архива Vault 7 показали, к примеру, что ЦРУ, АНБ, ФБР и другие ведомства не имеют доступа к базе паролей всех владельцев смартфонов Apple. Так что здесь палка о двух концах – вангуем, что Android-смартфон взломали бы быстрее и без лишнего шума.

Чем опасен Даркнет?

В даркнете есть немало сайтов, которые эксплуатируют «уязвимости нулевого дня» – дыры, о которых разработчикам ещё не известно. Такие уязвимости позволяют, к примеру, следить за вами через камеру и микрофон ноутбука.

Открывая Tor, вы делаете свой компьютер частью «луковой» сети. И за счёт этого можете стать соучастником крупных преступлений, которые совершают хакеры – того же брутфорса паролей или DDoS-атаки.

Или ваш компьютер начнёт тормозить, потому что кто-то станет на нём майнить. Причём недавно появились инструменты, которые продолжают эксплуатировать мощности вашего компьютера, даже когда вы закрыли браузер (остаётся невидимое окно).

Нередко страницы в даркнете могут на какое-то время пропадать из зоны доступа или исчезать навсегда.

Скачивать файлы в даркнете опасно, в том числе документы для Word и Excel. Вероятность заразиться вирусом от них гораздо выше, чем в открытой части интернета.

Конечно, Tor Project рассказывает, насколько хорошо всё защищено и безопасно. Но сеть изначально создавалась для военных и спецслужб. Так что они вполне могут использовать её в своих целях.

Проблемы с которыми может столкнуться пользователь

- У краденой вещи, которую вы задешево купите в дарнете, есть хозяин, теоретически он может найти вас.

- Продавец может получить о вас реальные данные и шантажировать.

- Вас могут банально обмануть, это здесь происходит постоянно.

- Если вы не подкованы технически, жулики из даркнета могут взломать ваш компьютер (вы перейдете по плохой ссылке, добровольно установите шпионское ПО), украсть информацию и деньги.

- Дети и люди с неустойчивой психикой могут получить психологическую травму.

- Программист, которого за хорошие деньги попросили написать безобидный скрипт, может быть втянут в преступную схему как подельник или пособник. Действительно безобидный софт в даркнете обычно не заказывают.

- Продавцом может быть сотрудник органов. Такое знакомство не всегда чревато судом. Теоретически вы можете попасть на вымогательство, стать информатором или «живцом» в других делах.

- Согласно еще одному мифу, на некоторых сайтах размещены медиа-файлы, просмотр которых способен довести человека до самоубийства. На данный момент ни одного подтверждения данным теориям нет, поэтому основной опасностью темной сети остается распространение наркотиков, сбыт оружия и размещение порнографических материалов.

Последствия продажи и покупки услуг и товаров в даркнете по УК РФ

- Наркотические запрещенные вещества, сбыт и их продажа. По статье 228–231 УК РФ штраф до 1 млн рублей и лишение свободы на срок до 10 лет.

- Продажа и покупка запрещенного оружия без лицензии, хранение и так далее. Статья 222 УК РФ — штраф до 200 тыс. рублей и тюремный срок до восьми лет.

- Поддельные документы. Статья 327 УК РФ — лишение свободы на срок до двух лет.

А также на даркнете вы рискуете своими личными данными, которыми может завладеть его пользователь, возможен взлом вашего устройства, ну и, конечно же, возможность попасться на банальный обман.

Статистика обнаружения уязвимостей

Сайт CVE Details приводит такие данные о найденных уязвимостях в Android и iOS за всю историю существования систем:

- Android – 1532

- iOS – 1349.

Поводов для радости мало.

В 2021 году дела iOS пошли на лад: 365 найденных уязвимостей против 841 в Android. Но это скорее камень в огород Android. Ведь спать спокойно, зная, что каждый день в iOS находят новую дыру, как-то не получается…

А если учесть, что в список уязвимостей Android попадают баги в драйверах Qualcomm, Mediatek, Broadcom, Nvidia и в прошивках производителей, а в списке для iOS значатся в основном дыры непосредственно в самой системе (и лишь малая часть – баги драйверов того же iOS), картина становится ещё печальнее.

Что делать если не удалось определить метаданные и найти, где была сделана фотография?

«Невидимая» информация на фотографиях – отличный способ получить необходимые для Вас сведения о человеке или же объекте, но здесь, как говорится «палка о двух концах», поскольку этой информацией можете воспользоваться, как Вы, так и злоумышленники.

Собранные данные: геолокация, дата и время, технические параметры и другие характеристики могут найти свое применения для атаки на человека или же компанию, например, с помощью метода социальной инженерии.

Основная проблема и преимущество метаданных в современном мире – практические любой редактор или же социальная сеть, в которой пользователи делятся своими фотографиями, заботятся о безопасности и стирают метаданные (заменяют их на нейтральные), что не позволяет однозначно идентифицировать, где была сделана фотография, с помощью какого устройства и т. д.

В свое время, «Лаборатория Касперского» проводили интересный эксперимент и проверяли, что интересного можно узнать из метаданных фотографий в Интернете. Из полученных результатов, если рассматривать наиболее популярные ресурсы, то при публикации в:

- Facebook, Twitter, «ВКонтакте» – метаданные из фотографий удаляют;

- Google+ – не удаляет;

- Instagram – удаляет;

- Flickr, Google Photo, Tumblr – не удаляют.

Такие результаты достигнуты на период 2016 года. Прошло уже 3 года и многое поменялось. Повторный эксперимент не проводился и приведен он здесь лишь для того, что бы показать, что, к сожалению, или же, к большому счастью, не каждая фотография, особенно из социальных сетей, будет содержать метаданные с автором, датой и местом съемки.

Поэтому ответ на вопрос: «Что делать если не удалось найти, где была сделана фотография?» – экспериментировать. Имея в наличии фото – можно найти контактные данные человека, например, номер телефона. В последствии, определить социальные сети с помощью номера телефона и произвести поиск по мессенджерам. В средствах мгновенного обмена сообщениями определить никнейм. Сделать поиск по нику – получить ряд других источников, которыми пользуется человек и т. д.

Интернет открывает массу возможностей для поиска информации о фотографии, человеке и объектах. Метаданные – лишь один из инструментов для достижения данной цели и может послужить, как конечной точкой, так и отправной. Вы можете получить метаданные, но как их использовать и с какой целью – зависит только от Вас.

Как удалить майнер с компьютера: пошаговая инструкция по ручному удалению CPU Miner

И вот, наконец, мы подобрались к самому главному – как удалить майнер. Как было упомянуто выше, для начала, вам нужно обзавестись необходимой антивирусной программой. С помощью неё нужно будет просканировать компьютер и выявить этот троян. После того как он будет выявлен – его необходимо удалить. Казалось бы, все так просто, но не тут-то было. Вирус все так же, продолжает жить в вашем компьютере и это лишь, первый шаг к его удалению. Дальше, вам следует проделать ряд действий, с помощью которых, удастся удалить майнер раз и навсегда.

Вирус майнер: как найти и удалить

- В первую очередь после сканирования – вам понадобится перезагрузить ПК, чтобы запустить программу BIOS. С помощью которой можно управлять работой компьютера вне операционной системы. Для этого, нужно перезагрузить ПК. При запуске, нажать кнопку F8 несколько раз. А именно до тех пор, пока не увидите чёрный экран с различными функциями. Уже из которых будет необходимо выбрать Advanced Boot Options.

- Нажав на кнопку Advanced Boot Options, вы опять же, получите ряд функций, из которых будет нужно выбрать Safe Mode with Networking.

- Дальше, будет необходимо авторизоваться, используя вашу заражённую учётную запись, и запустить браузер.

- Потом, надо загрузить программу bedynet.ru/reimage/ или любую другую надёжную антишпионскую. Её необходимо обновить непосредственно, перед сканированием и удалить вредоносные файлы, относящиеся к программе-вымогателю. А затем можно завершить удаление биткоин майнер.

Таким образом, bitcoin miner полностью будет удалён с вашего компьютера. Но впредь, чтобы не столкнуться с теми же сложностями в дальнейшем – вам необходимо серьёзно подумать о том, как именно обезопасить работу ПК и сберечь ваши данные в целости и сохранности. Установите хороший антивирус, время от времени проводите проверки и анализ в работе компьютера, даже если все функционирует бесперебойно. А так же не посещайте сомнительные сайты и, конечно же, не скачивайте различные программы из сторонних источников. Если соблюдать такие простые рекомендации – вы никогда не столкнётесь с подобными проблемами и ваш компьютер всегда будет работать как обычно.

Читайте далее новости из мира биткоин и других валют.

Разблокировка GrayKey для iPhone

Вот что известно о разблокировщике GrayKey для iPhone на данный момент.

Само устройство GrayKey представляет собой небольшую серую коробку размером четыре дюйма и высотой два дюйма. В комплект поставки входят два кабеля Lightning, торчащие спереди, для одновременного подключения двух iPhone.

IPhone подключается к устройству GrayKey в течение примерно двух минут, после чего они отключаются, но еще не взломаны. Фактическое время процесса взлома зависит от надежности пароля.

Простой взлом пароля занимает около двух часов, чтобы взломать с помощью грубой силы, в то время как более сложные пароли (шесть цифр) могут занять три дня или дольше. Документация GrayKey, также замеченная Malwarebytes, не упоминает время взлома для более длинных комбинаций.

Когда взломщик обнаружит код доступа к устройству, на экране телефона появится черный экран с кодом и другой информацией об устройстве. ( Советы по созданию надежного и запоминающегося пароля. )

GrayKey загружает весь iPhone

Разблокировщик отображает код доступа устройства, но также загружает всю файловую систему iPhone на устройство GrayKey. Затем GrayKey подключается к веб-интерфейсу, где он доступен для анализа.

На рисунке ниже показаны результаты взломанного iPhone X

Обратите внимание на «Найденный пароль», самую последнюю «Версию программного обеспечения», а также «iTunes Backup» и «Полная файловая система», доступные для загрузки (включая их хэш SHA256)

GrayKey стоит много денег

Разблокировка GrayKey для iPhone имеет две разные версии.

Первая модель стоит 15 000 долларов и требует подключения к Интернету для работы. При этом устройство привязано к его сети первоначальной настройки, чтобы гарантировать, что GrayKey не будет легко передан. В других сообщениях утверждается, что постоянная модель подключения к интернету также позволяет разблокировать только 300, что обходится в 50 долларов за iPhone.

Вторая модель стоит $ 30 000 и работает в автономном режиме, без явного ограничения на количество использований устройства GrayKey. Предположительно устройство будет работать, пока Apple окончательно не обнаружит уязвимость и не исправит ее.

Настройки Malwarebytes Anti-Malware

Для выбора настроек антивируса, необходимо будет перейти во вкладку «Настройки». Во вкладке «Настройки», в левой колонке расположены несколько разделов, с помощью которых вы можете самостоятельно настроить антивирус, если вас не устраивают настройки по умолчанию.

Следует учитывать то, что антивирус Malwarebytes Anti-Malware уже оптимально настроен по умолчанию.

В разделе «Исключения» вы можете настроить параметры, для исключения конкретных папок или файлов, при обнаружении вредоносных программ. Malwarebytes Anti-Malware не будет проверять данные папки и файлы, добавленные в исключения, во время сканирования вашего компьютера на вирусы. В исключения будут добавлено все содержимое данной папки (подпапки, файлы и прочее).

С помощью кнопок «Добавить файл» и «Добавить папку» можно будет добавить необходимые данные в исключения, а с помощью кнопки «Удалить», вы можете удалить данную папку или файл из исключений.

В разделе «Веб исключения», можно будет добавить IP адреса, домены, или программы для исключения при проверке Malwarebytes Anti-Malware. При помощи кнопок «Добавить IP», «Добавить домен», «Добавить процесс» можно будет добавить конкретные данные в веб исключения, а при помощи кнопки «Удалить», удалить эти данные из веб исключений.

Данная опция доступна только для платной версии программы.

В разделе «Обнаружения и защита» настраивается настройка обнаружения и поведение защиты Malwarebytes Anti-Malware. По умолчанию, эти настройки уже оптимально настроены. Опытные пользователи могут подкорректировать данные настройки по своему усмотрению.

Здесь можно будет активировать пункт «Проверять на наличие руткитов» для боле полной проверки своего компьютера.

В разделе «Настройки обновления» можно будет настроить настройки обновления Malwarebytes Anti-Malware на своем компьютере.

При помощи вкладки «Настройки истории» вы можете получить доступ к логам программы, если вам будут необходимы эти данные для последующего анализа.

В разделе «Политика доступа» можно будет управлять уровнями доступа к различным параметрам и функциям Malwarebytes Anti-Malware. Данная функция работает в платной версии антивируса.

В разделе «Расширенные настройки» можно будет изменить настройки поведения защиты Malwarebytes Anti-Malware. Без особой необходимости, что-либо изменять в этом разделе, не рекомендуется, так как эти настройки предназначены для опытных пользователей.

Данные настройки будут доступны в платной версии антивирусной программы.

Раздел «Планировщик задач» служит для создания и настройки задач для Malwarebytes Anti-Malware. Вы можете использовать эти функции в платной версии программы.

После ознакомления с настройками приложения, можно будет запустить проверку своего компьютера на вирусы.

Удаление данных программ

По мере использования приложения загружают на устройство разные данные, которые впоследствии используются для работы программы. Рассмотрим на примере приложения-навигатора. При загрузке программы она не знает, в какой местности вы находитесь. После установки она определяет ваше местоположение и подгружает актуальную версию навигационной карты. Нужно это для того, чтобы программа как можно быстрее показала вам маршрут, а не загружала его из интернета.

В ряде случаев может случиться так, что какие-то данные потеряли актуальность. Например, вы переехали в другой город, приложение загрузило актуальную карту вашего нового местоположения, а вот старая карта осталась храниться в вашем телефоне. При этом карты зачастую занимают достаточно много места. Потому лучше удалить устаревшие данные. Это можно сделать иногда и в настройках приложения, а можно для этого использовать общее удаление всех данных (после приложение загрузит свежие актуальные данные снова).

Для этого откройте:

- Настройки

- Приложения

- Выберите интересующую программу

- Хранилище

- Стереть данные

Помните, что удалять все данные на постоянной основе не имеет смысла. Это замедлит работу приложения, увеличит интернет-трафик и сделает работу с приложением неудобным в целом. Потому лучше всего прибегать к таким чисткам только в случае необходимости или появления каких-либо проблем.

О том, как очистить весь мусор на устройстве я писал в обзорах таких программ-чистильщиков как Power Clean и Clean master. Но если же необходимо провести зачистку локально, в рамках одного приложения, то, для начала, заходим в настройки. Выбираем тут пункт меню «Диспетчер приложений» (в зависимости от модели может называться «Приложения» и пр.).

Во вкладке «Все приложения» находим нашу проблемную программу, заходим в нее. В открывшемся окне мы видим кнопки «Очистить данные» и «Очистить кэш».

Что из этого нам нужно чистить? Или вообще, все сразу? Очистка кэша — это просто чистка мусора, без каких-либо негативных последствий для вашего смартфона, планшета, или что там у вас. Если же нажать «Очистить данные», то будут обнулены все ваши настройки, достижения в играх, сохранения и пр. То есть, приложение будет девственно чистым, как после его установки на ваше устройство. Для начала я советовал бы вам почистить кэш, возможно этого будет достаточно для решения проблемы. Если же это не помогло, терять нечего — чистим данные. Надеюсь, ваша проблема была решена одним из этих способов? ЛайфДроид

Любому, кто когда-либо сталкивался с проблемой, касающейся приложения или программного обеспечения на Android, можно дать совет очистить кэш приложения или очистить данные приложения. Эти два решения часто считаются чудодейственными средствами для Android, но в чем разница между этими, казалось бы, подобными операциями? Позвольте нам объяснить, что это такое, и как и когда их использовать.

web.archive.org

Этот сервис веб архива ещё известен как Wayback Machine. Имеет разные дополнительные функции, чаще всего используется инструментами по восстановлению сайтов и информации.

Для сохранения страницы в архив перейдите по адресу https://archive.org/web/ введите адрес интересующей вас страницы и нажмите кнопку «SAVE PAGE».

Для просмотра доступных сохранённых версий веб-страницы, перейдите по адресу https://archive.org/web/, введите адрес интересующей вас страницы или домен веб-сайта и нажмите «BROWSE HISTORY»:

В самом верху написано, сколько всего снимком страницы сделано, дата первого и последнего снимка.

Затем идёт шкала времени на которой можно выбрать интересующий год, при выборе года, будет обновляться календарь.

Обратите внимание, что календарь показывает не количество изменений на сайте, а количество раз, когда был сделан архив страницы.

Точки на календаре означают разные события, разные цвета несут разный смысл о веб захвате. Голубой означает, что при архивации страницы от веб-сервера был получен код ответа 2nn (всё хорошо); зелёный означает, что архиватор получил статус 3nn (перенаправление); оранжевый означает, что получен статус 4nn (ошибка на стороне клиента, например, страница не найдена), а красный означает, что при архивации получена ошибка 5nn (проблемы на сервере). Вероятно, чаще всего вас должны интересовать голубые и зелёные точки и ссылки.

При клике на выбранное время, будет открыта ссылка, например, http://web.archive.org/web/20160803222240/https://hackware.ru/ и вам будет показано, как выглядела страница в то время:

Используя эту миниатюру вы сможете переходить к следующему снимку страницы, либо перепрыгнуть к нужной дате:

Лучший способ увидеть все файлы, которые были архивированы для определённого сайта, это открыть ссылку вида http://web.archive.org/*/www.yoursite.com/*, например, http://web.archive.org/*/hackware.ru/

Кроме календаря доступна следующие страницы:

- Collections — коллекции. Доступны как дополнительные функции для зарегистрированных пользователей и по подписке

- Changes

- Summary

- Site Map

Changes

«Changes» — это инструмент, который вы можете использовать для идентификации и отображения изменений в содержимом заархивированных URL.

Начать вы можете с того, что выберите два различных дня какого-то URL. Для этого кликните на соответствующие точки:

И нажмите кнопку Compare. В результате будут показаны два варианта страницы. Жёлтый цвет показывает удалённый контент, а голубой цвет показывает добавленный контент.

В этой вкладке статистика о количестве изменений MIME-типов.

Site Map

Как следует из название, здесь показывается диаграмма карты сайта, используя которую вы можете перейти к архиву интересующей вас страницы.

Если вместо адреса страницы вы введёте что-то другое, то будет выполнен поиск по архивированным сайтам:

Показ страницы на определённую дату

Кроме использования календаря для перехода к нужной дате, вы можете просмотреть страницу на нужную дату используя ссылку следующего вида: http://web.archive.org/web/ГГГГММДДЧЧММСС/АДРЕС_СТРАНИЦЫ/

Обратите внимание, что в строке ГГГГММДДЧЧММСС можно пропустить любое количество конечных цифр.

Если на нужную дату не найдена архивная копия, то будет показана версия на ближайшую имеющуюся дату.

Настраиваем Malwarebytes Anti-Malware и сканируем компьютер

Выбираем режим сканирования и НЕ СПЕШИМ начинать его — пройдёмся по настройкам сканера…

Пропускаем «Защитный модуль» (платно), «Обновления» (мы уже обновили сканер), «Карантин» (в нём ещё пусто), «Отчёты» (их ещё нет)… и тормозим на «Чёрный список» . Тут можете указать файлы, папки или целые диски, которые не нужно сканировать.

«Настройки» …

Поставив галку в первом пункте, облегчите работу сканеру, а в третьем — сможете проверять сканером любой файл, запустив его (сканер) из контекстного меню.

Рекомендую оставить действие по умолчанию при обнаружении вируса — так сможете сами привести приговор в исполнение, если найденный файл действительно заслуживает этого .

Возвращаемся в первое окно и запускаем сканирование, которое у меня, например, длилось 6 минут и 32 секунды…

Был удивлён и заинтригован, пока не увидел, что за объекты такие злые нашёл сканер…

К моему успокоению, это были два безопасных (но всё-таки, к чести сканера, инородных для программы) файлика, которые делали одну дорогую программу совершенно бесплатной (моему стыду нет предела).

Между прочим, эти два файла НЕ НАШЛИ два полноценных и мощных антивируса, которые стояли у меня по очереди в течении года. Такие вот пироги.

Удалять их не стал, а нажав ПРАВУЮ кнопку мыши, отправил эти файлы в чёрный список (в исключения), чтоб больше они не пугали меня.

Вот и всё на сегодня — сканируйте свои цифровые машины и спите спокойно. До новых полезных компьютерных программ и интересных приложений для Андроид.

Что такое скрытые вирусы — майнеры, их особенности

На первый взгляд, кажется абсурдным, что кто-то может использовать чужой компьютер без ведома владельца с целью майнинга, но реальность нового времени такова. Другое название этого вредоносного процесса – криптоджекинг. Для этих целей используются модифицированные новейшие вирусы, которые могут заражать ПК, например, при посещении пиратских сайтов.

Если раньше вирусы были нацелены на вымогательство денег или воровство данных, то теперь они помогают злоумышленникам сделать из чужого ПК буквально «дойную корову» для майнинга. Почему бы им не делать этого на собственных ПК, — чтобы «намайнить» больше криптовалют, необходимы значительные ресурсы, большое количество «железа».

К тому же используя чужой ПК, злоумышленникам не нужно, например, оплачивать счета за электроэнергию. И все же чужой ПК работает не постоянно, так что такой нелегальный способ заработка для злоумышленников-майнеров является скорее приятным бонусом.

Конечно, скрытый майнинг – вне закона и является преступлением. По этому поводу можно обратиться в правоохранительные органы либо удалить вредоносное ПО со своего ПК самостоятельно при помощи одного из способов.

Таким образом, необходимо защитить и собственный смартфон, например, используя приложение-антивирус с актуальными настройками от майнинга.

Как происходит заражение майнерами

Чаще всего говорят о заражении вирусом-майнером через сеть интернет, но всегда существует и другая вероятность. Старый добрый физический контакт при помощи флэшки или внешнего диска – и вот уже вирус в ПК. Не стоит предоставлять кому-либо свой ПК или смартфон, особенно если это совсем незнакомые люди. Они могут произвести установку вредоносного ПК как неосознанно, так и вполне сознательно.

Еще один путь – это открытие файлов установки неизвестного происхождения. В современном мире это в принципе необходимо запретить. Открывать файлы с расширением exe необходимо только при полной уверенности в их происхождении и безопасности. Стоит ли говорить, что пиратское программное обеспечение с торрентов – это кандидаты на обеспечение ПК вирусом-майнером № 1.

Впрочем, иногда встречается атака через порты при помощи эксплойтов. Неуязвимых систем и программ в природе в принципе нет.

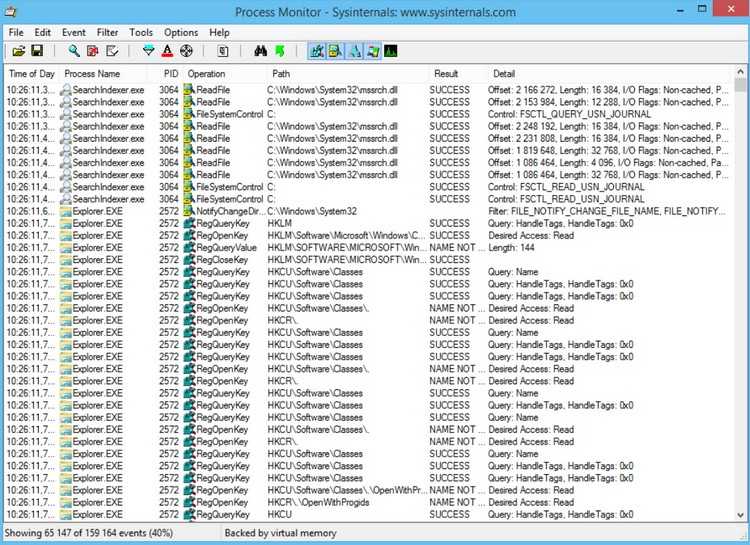

Если есть какие-либо сомнения в работе ПК, можно воспользоваться аналитическими способностями некоторых утилитов. Наиболее популярные из них – Autoruns и Process Monitor.

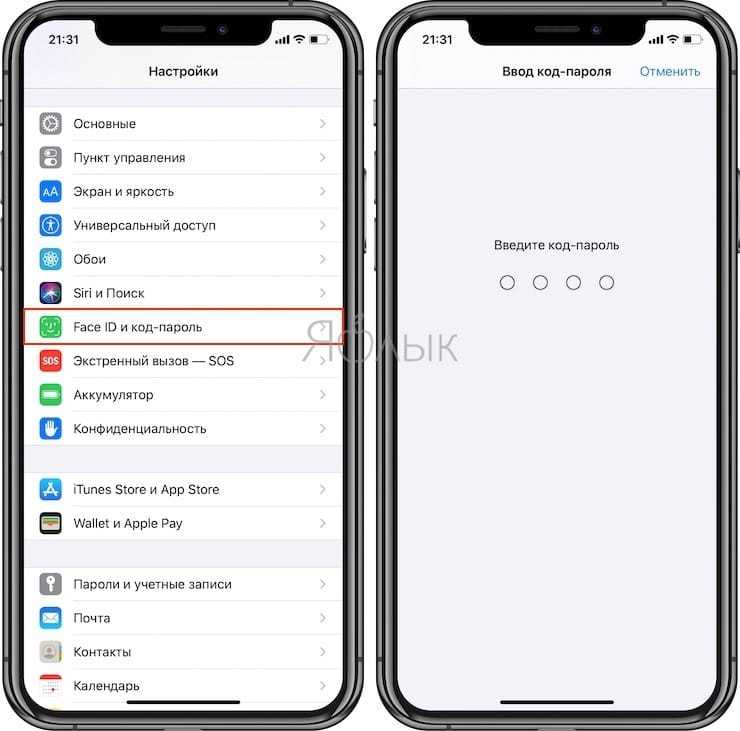

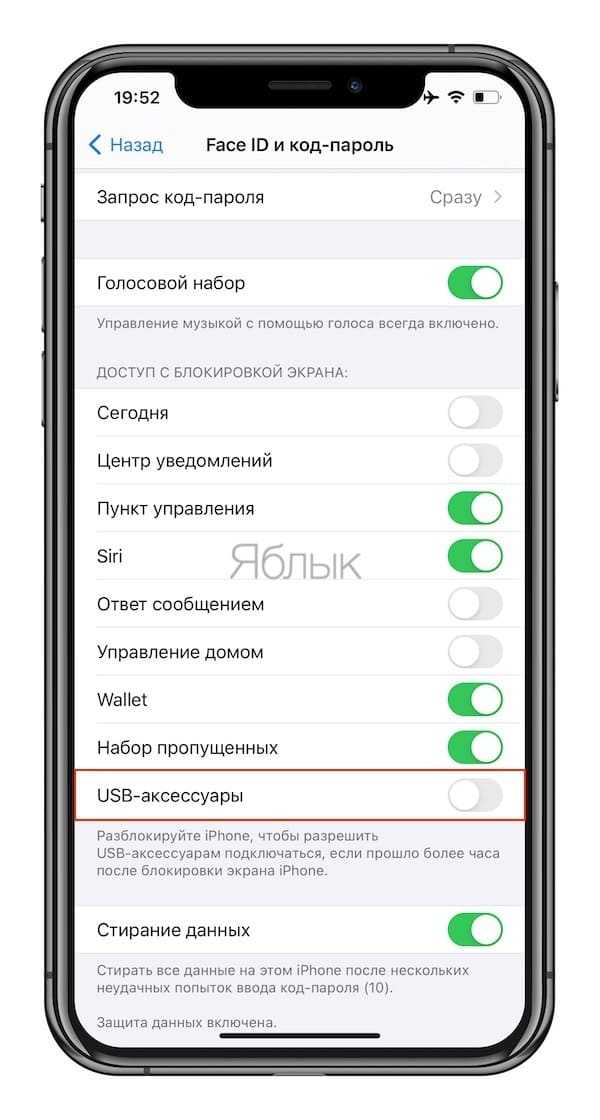

Влом iPhone специальным устройством через USB-кабель

Для защиты iPhone от используемых спецслужбами хакерских техник, а также специальных аппаратных устройств, подключаемых к смартфону посредством кабеля, необходимо активировать в iOS «Режим ограниченного доступа USB».

«Режим ограниченного доступа USB» отключает зарядку и передачу данных через Lightning-порт, если со времени последней разблокировки iPhone или iPad прошло больше часа. То есть, даже заполучив устройство, злоумышленник не сможет изъять из него данные через USB-кабель, если с момента его последней разблокировки прошло более 60 минут.

Для того чтобы включить «Режим ограниченного доступа USB», откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель USB-аксессуары в положение Выключено.

Как бороться с несовершенствами iOS

Создатель защищённого мессенджера Telegram и сооснователь «ВКонтакте» Павел Дуров дал пять простых рекомендаций, которые помогут каждому пользователю:

1. Не пользуйтесь джейлбрейком и другими инструментами для установки нелегальных программ, если вы на 100% не уверены в своих действиях.

2. Не устанавливайте приложения из подозрительных источников.

3. Оперативно обновляйте ОС, не пренебрегайте обновлениями безопасности.

4. Выбирайте производителей, которые поддерживают устройства на протяжении длительного времени.

5. Помните, что старые устройства, которые не поддерживаются производителями, более уязвимы.

Свойства — 6

Malwarebytes обеспечивает первоклассную защиту в реальном времени, так что отсутствие дополнительных функций в этом антивирусе разочаровывает. И Norton, и TotalAV включают диспетчер паролей, функции родительского контроля и инструменты оптимизации производительности устройства. Тем не менее я была впечатлена работой тех немногих функций, что предлагает Malwarebytes.

Когда я тестировала Browser Guard, я заметила, что сайты загружались быстрее, ведь мне не приходилось ждать, пока загрузится реклама. Когда я искала файлы для скачивания, расширение для браузера Browser Guard заблокировало мне доступ к сайту, который мог содержать вредоносные торрент-файлы.

Browser Guard защищало меня от вредоносных сайтов, проверяя каждый сайт на наличие угроз

Если хотите использовать Browser Guard, вам нужно скачать его отдельно, так как это расширение для браузера не включено в приложение Malwarebytes. При этом скачивание расширения занимает меньше минуты и осуществляется совершенно бесплатно. Недостаток Browser Guard лишь в том, что это расширение доступно только для Chrome и Firefox. Другие антивирусы предлагают расширения для большего количества браузеров. Расширение для браузера Norton, например, также совместимо с Microsoft Edge и Apple Safari.

Я считаю, что Browser Guard не так уж важно, если вы используете платную версию Malwarebytes, ведь она уже включает защиту в Интернете в реальном времени. Но если вы используете бесплатную версию Malwarebytes, Browser Guard может быть очень полезным

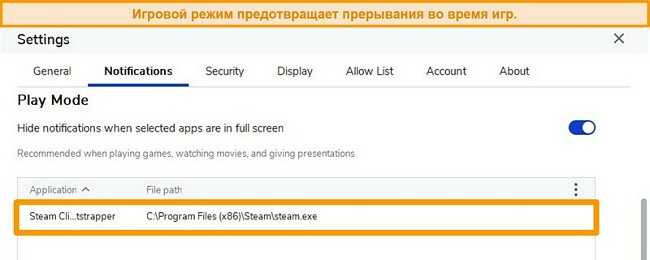

Вы можете добавить для функции игрового режима столько приложений, сколько хотите

Бонусный VPN: максимизирует вашу онлайн-анонимность и обеспечивает разблокировку Netflix

Malwarebytes предлагает VPN без ограничений по данным при покупке плана Premium+Privacy (для использования VPN вам нужно будет скачать дополнительное приложение). Это довольно хороший VPN более чем с 300 серверами более чем в 30 странах. Это намного больше, чем предлагает VPN Norton (всего 30 серверных локаций). Из своего дома в Великобритании я смогла даже разблокировать Netflix США и Hulu!

VPN Malwarebytes очень безопасный. Я провела несколько тестов на утечку IP и DNS, чтобы определить, обеспечивает ли зашифрованное VPN-подключение полную безопасность или возможна утечка. Malwarebytes успешно прошел все тесты, надежно защищая мои данные.

VPN Malwarebytes защитил мои данные благодаря зашифрованному подключению

К сожалению, мои скорости были ниже почти на 65%. Это значительное снижение скорости, и во время тестирования VPN я часто сталкивалась с буферизацией и задержками. Я бы использовала этот VPN исключительно в целях обеспечения конфиденциальности и анонимности. Для игр, просмотра трансляций и работы с торрентами VPN Malwarebytes явно не лучшее решение.

Что означает «взломать» iPhone?

Взлом – это упрощенный и распространенный термин, который часто используется неправильно. Традиционно слово это относится к незаконному получению доступа к компьютерной сети. В контексте к iPhone взломом может считаться следующее:

- получении доступа к чьей-то личной информации, хранящейся на iPhone;

- слежка или использование iPhone удаленно без ведома или согласия владельца;

- изменение режима работы iPhone с помощью дополнительного программного или аппаратного обеспечения (например, джейлбрейк).

Технически, подбор кем-то вашего пароля тоже может считаться взломом. Затем хакеры могут установить программное обеспечение для слежки за вашими действиями на iPhone.

Взломом может считаться джейлбрейк или факт установки пользовательских прошивок на устройство. Это одно из более современных определений взлома, оно также широко используется. Многие пользователи фактически взломали свои iPhone, установив модифицированную версию iOS для избавления от ограничений Apple.

Вредоносные программы – еще одна проблема, с которой раньше сталкивался iPhone. Мало того, что такие приложения оказались в App Store, так еще и были найдены эксплойты нулевого дня в веб-браузере Safari от Apple. Это позволило хакерам устанавливать шпионское ПО, обходящее защитные меры разработчиков и похищающее личные данные.

Работа над джейлбрейком тоже никогда не прекращается. Это постоянная игра в кошки-мышки между Apple и любителями джейлбрейк-твиков. Если вы поддерживаете версию iOS своего устройства в актуальном состоянии, то вы, скорее всего, защищены от любых взломов, основанных на методах джейлбрейка.

Тем не менее это не повод снижать бдительность. Группы хакеров, правительства и правоохранительные органы заинтересованы в поиске путей обхода защиты Apple. Любая из этих структур может в какой-то момент найти новую уязвимость и не сообщить об этом производителю или общественности, пользуясь ею в своих целях.

Были разработаны гибридные вешенки, которые могут потреблять и утилизировать пластик. Они не сохраняют токсичность пластика в себе и могут потребляться в пищу

Недавнее исследование показало, что в океане находится примерно 250 тонн пластика. Пластмасса стала самой большой проблемой, с которой окружающая среда борется уже долгое время. Самое ужасное, что ситуация ухудшается. С ростом населения планеты проблема с пластмассой нарастает в геометрической прогрессии. Но в конце туннеля может быть виден свет.

В 2012 году некоторые студенты в Йельском университете обнаружили очень редкий вид грибов, называемый Pestalotiopsis microspora. Этот гриб может выжить, питаясь одним полиуретаном (основной компонент пластика). Йельская команда также обнаружила, что гриб может жить без кислорода, а это значит, что он может легко расти на дне свалки из пластиковых отходов. Микропора Pestalotiopsis не одинока. Есть другие грибы, которые обладают такой же способностью. Но самое удивительное, что после того как грибы переработают пластик, их можно употреблять в пищу без всякой опасности.

Дизайнер Катарина Унгер в партнерстве с Юлией Кайзингер и Утрехтским университетом создала систему, которая позволит выращивать и разводить грибы, поглощающие пластик. Система выглядит как мини-фабрика. Первый шаг включает размещение пластика в камере активации. Ультрафиолетовый свет используется для стерилизации пластика, а затем его помещают в коробочку в форме яйца, сделанную из агара. Затем гриб добавляется в контейнер. Далее гриб медленно начинает поглощать пластик. На данный момент для полного разрушения пластика требуется пара месяцев, но исследователи работают над тем, чтобы ускорить процесс.

Как работает взлом кода блокировки

Для современных устройств с iOS 10 версий и 11 существует ровно два решения, которые позволяют подобрать код блокировки экрана. Одно из них разработала компания Cellebrite и предоставляет его в виде сервиса, доступного исключительно правоохранительным органам при наличии соответствующего постановления. Чтобы взломать код блокировки, телефон нужно отправить в сервисный центр компании; а чтобы понять, возможен ли перебор в принципе, вам предложат запустить специальную утилиту. Про решение Cellebrite известно мало; компания тщательно охраняет свои секреты.

Другое решение называется GrayKey — его разработала компания Grayshift. Решение поставляется правоохранительным органам и некоторым другим организациям, которые могут самостоятельно заниматься перебором паролей. Про GrayKey нам известно больше.

Решение Grayshift не пользуется режимом DFU (именно через него удалось взломать старые айфоны) и загружает агент в режиме системы. Перебор можно запустить как на устройствах, которые были разблокированы хотя бы раз после включения или перезагрузки, так и на «холодных» устройствах, которые были только что включены. При этом скорость перебора отличается даже не в разы — на порядки.

Так, для устройства, которое было хотя бы раз разблокировано после загрузки, полный перебор всех паролей из четырех цифр возможен за 30 минут, но для этого же устройства, если оно было только что включено, атака на четырехзначный код будет длиться до 70 дней, а про взлом шестизначных цифровых паролей без качественного словаря можно забыть: полный перебор займет десятилетия (устройством дается лишь одна попытка каждые десять минут). Правда, с шестизначными кодами есть тонкость: после 300 тысяч попыток скорость перебора резко падает и устройство переходит в режим медленного перебора.

Слайд с презентации Grayshift

Звучит неплохо (или плохо, в зависимости от точки зрения)? Увы, но «быстрый» перебор возможен лишь для версий iOS до 11.3.1 включительно. Если пользователь хотя бы раз обновлял свой iPhone после 29 мая 2021 года, то на устройстве будет работать iOS 11.4 или более новая. Там «быстрый» перебор при помощи GrayKey невозможен. Для iOS 11.4 и более новых версий скорость перебора GrayKey ограничена одним паролем в десять минут. Это означает, что устройство с шестизначным цифровым кодом блокировки (а современные версии iOS именно такой код предлагают установить по умолчанию) взломать будет практически невозможно.

![Антивирусный сканер malwarebytes anti-malware [обзор]](http://zoomobi.ru/wp-content/uploads/b/2/1/b212da072d56d159711b6510a488568f.png)