Методика шифрования дисков и съемных носителей

Самое странное состоит в том, что в разных системах и их модификациях служба BitLocker может находиться по умолчанию и в активном, и в пассивном режиме. В «семерке» она включена по умолчанию, в восьмой и десятой версиях иногда требуется ручное включение.

Что касается шифрования, тут ничего особо нового не изобретено. Как правило, используется все та же технология AES на основе открытого ключа, что чаще всего применяется в корпоративных сетях. Поэтому, если ваш компьютерный терминал с соответствующей операционной системой на борту подключен к локальной сети, можете быть уверены, что применяемая политика безопасности и защиты данных подразумевает активацию этой службы. Не обладая правами админа (даже при условии запуска изменения настроек от имени администратора), вы ничего не сможете изменить.

DiskCryptor

Второй рассматриваемой сегодня криптографической утилитой является DiskCryptor — бесплатное решение с открытым исходным кодом. Чтобы использовать его, воспользуйтесь следующей инструкцией:

-

Процесс установки предельно прост, заключается в нажатии несколько раз кнопки «Next» и итоговой перезагрузки компьютера.

- После перезагрузки запустите программу DiskCryptor из папки с программой или щелкнув по ярлыку на рабочем столе.

- В открывшемся окне кликните на шифруемый диск и нажмите кнопку «Encrypt».

- Следующим шагом выберите алгоритм шифрования и определитесь, нужно ли стереть с диска перед шифрованием все данные (если не планируете уничтожать информацию, обязательно выберите «None» в списке «Wipe Mode»).

- Введите дважды пароль дешифровки (рекомендуется придумать сложный пароль, чтобы в поле «Password Rating» было значение как минимум «High»). Потом нажмите «ОК».

- После некоторого ожидания диск будет зашифрован. После перезагрузки или выхода из системы для доступа к нему нужно будет запустить утилиту, нажать на кнопку «Mount» или «Mount All», ввести пароль и нажать «ОК».

Безусловным плюсом этой утилиты по сравнению с механизмом BitLocker является то, что использовать ее можно на системах, вышедших до Windows 8 (поддерживается даже снятая с поддержки Windows XP). Но DiskCryptor имеет и несколько существенных минусов:

- не существует способов восстановления доступа к зашифрованной информации (если забыли пароль, то гарантированно потеряли свои данные);

- поддерживается только разблокировка с помощью пароля, использование смарткарт или биометрических датчиков невозможно;

- пожалуй самый большой недостаток использования DiskCryptor в том, что злоумышленник с административным доступом к системе сможет стандартными средствами отформатировать диск. Да, он доступа к данным не получит, но и вы их потеряете.

Резюмируя могу сказать, что если на компьютере установлена ОС начиная с Windows 8, то лучше использовать встроенный функционал.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь. Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Включение BitLocker, если служба деактивирована

Прежде чем решать вопрос, связанный с BitLocker (как отключить службу, как убрать ее команды из контекстного меню), посмотрим на включение и настройку, тем более что шаги по деактивации нужно будет производить в обратном порядке.

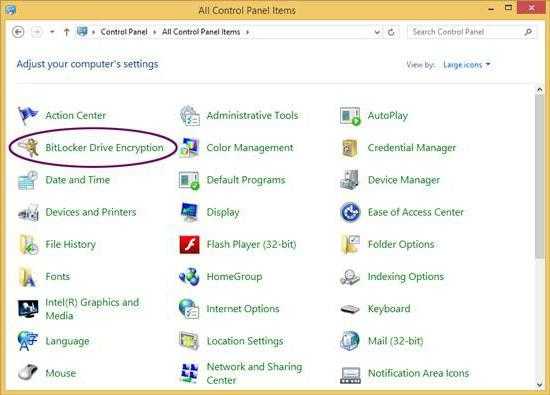

Включение шифрования простейшим способом производится из «Панели управления» путем выбора раздела шифрования диска. Этот способ применим только в том случае, если сохранение ключа не должно быть произведено на съемный носитель.

В том случае, если заблокированным является несъемный носитель, придется найти ответ на другой вопрос о службе BitLocker: как отключить на флешку данный компонент? Делается это достаточно просто.

При условии, что ключ находится именно на съемном носителе, для расшифровки дисков и дисковых разделов сначала нужно вставить его в соответствующий порт (разъем), а затем перейти к разделу системы безопасности «Панели управления». После этого находим пункт шифрования BitLocker, а затем смотрим на диски и носители, на которых установлена защита. В самом низу будет показана гиперссылка отключения шифрования, на которую и нужно нажать. При условии распознавания ключа активируется процесс дешифрования. Остается только дождаться окончания его выполнения.

EFS (Encrypting File System)

EFS является компонентом файловой системы NTFS, своего рода прослойкой, позволяющей шифровать файлы. Отличительной особенностью EFS является привязка к учетной записи пользователя. Зашифрованные файлы автоматически расшифровываются при входе пользователя в систему. По сути, ключ шифрования назначается системой и хранится локально, при авторизации система автоматически подставляет его для расшифровки необходимых файлов. Поэтому при использовании EFS необходимо хорошо подумать над паролем для учетной записи.

Забегая немного вперёд, отметим, что по сравнению с тем же BitLocker у EFS существуют весьма серьезные ограничения, а именно:

- Шифрование возможно лишь на файловом система NTFS (FAT и FAT32 не поддерживается);

- Невозможность шифрования всего жесткого диска, а лишь отдельных каталогов и файлов;

- Невозможность зашифровать системные файлы, хотя с первого взгляда это кажется не столь большой проблемой, в некоторых ситуациях это позволяет злоумышленникам получить доступ к некоторых данным.

Но у этих недостатков есть и преимущества — шифрование при помощи EFS происходит весьма быстро и включить его можно буквально несколькими кликами:

- Нажмите правым кликом на файле или каталоге, который вы хотите обезопасить;

- Выберите пункт «Свойства» в контекстном меню;

- В появившемся окне, во вкладке «Общие» найдите строку «Атрибуты»;

- Напротив пунктом «Только чтение» и «Скрытые» нажмите на кнопку «Другие»;

- Появится окно дополнительных атрибутов, в котором необходимо выбрать последний пункт — «Шифровать содержимое для защиты данных».

После нажатия ОК и Принять, система зашифрует ваши данные. Стоит отметить одну важную вещь, при первом шифровании, вам будет предложено экспортировать ключ, мы настоятельно рекомендуем это сделать, желательно сохранить данный ключ на внешнем носителе. Использование зашифрованных файлов данным методом ничем не отличается от повседневного, пока вы авторизированы под учетной записью с которой была произведена операция шифрования.

Способы снятия блокировки

После того, как успешно прошли все шаги предыдущей инструкции, нужно будет выбрать метод, с помощью которого можно разблокировать диск. Самый распространенный вариант – это установка пароля. Но можно создать специальный внешний носитель, на котором будут храниться ключи для раскодирования. При наличии на материнской плате чипа TPM, выбор опций существенно расширится. Например, реально будет указать автоматическое дешифрование во время запуска ПК, или установить PIN на раскодирование и дополнительный код на диски.

Выбирайте тот метод из всех доступных, который нравится больше всего.

Установка и базовая настройка VeraCrypt

Процедура установки VeraCrypt ничем не отличается от инсталляции других программ, за одним лишь исключением. В самом начале вам будет предложено выбрать между режимами установки Install или Extract.

В первом случае программа будет внедрена в ОС, что позволит вам подключать зашифрованные контейнеры и шифровать сам системный раздел. Режим Extract просто распаковывает исполняемые файлы VeraCrypt, позволяя использовать его как портативное приложение. Часть функций, в том числе шифрование диска с Windows 7/10, при этом становится недоступной.

Сразу после запуска зайдите в меню Settings – Language, так как по умолчанию программа устанавливается на английском языке.

Потенциальные уязвимости

Наверняка ты заметил, что при первой активации BitLocker приходится долго ждать. Это неудивительно — процесс посекторного шифрования может занять несколько часов, ведь даже прочитать все блоки терабайтных HDD быстрее не удается. Однако отключение BitLocker происходит практически мгновенно — как же так?

Дело в том, что при отключении BitLocker не выполняет расшифровку данных. Все секторы так и останутся зашифрованными ключом FVEK. Просто доступ к этому ключу больше никак не будет ограничиваться. Все проверки отключатся, а VMK останется записанным среди метаданных в открытом виде. При каждом включении компьютера загрузчик ОС будет считывать VMK (уже без проверки TPM, запроса ключа на флешке или пароля), автоматически расшифровывать им FVEK, а затем и все файлы по мере обращения к ним. Для пользователя все будет выглядеть как полное отсутствие шифрования, но самые внимательные могут заметить незначительное снижение быстродействия дисковой подсистемы. Точнее — отсутствие прибавки в скорости после отключения шифрования.

Интересно в этой схеме и другое. Несмотря на название (технология полнодискового шифрования), часть данных при использовании BitLocker все равно остается незашифрованной. В открытом виде остаются MBR и BS (если только диск не был проинициализирован в GPT), поврежденные секторы и метаданные. Открытый загрузчик дает простор фантазии. В псевдосбойных секторах удобно прятать руткиты и прочую малварь, а метаданные содержат много всего интересного, в том числе копии ключей. Если BitLocker активен, то они будут зашифрованы (но слабее, чем FVEK шифрует содержимое секторов), а если деактивирован, то просто будут лежать в открытом виде. Это всё потенциальные векторы атаки. Потенциальные они потому, что, помимо них, есть куда более простые и универсальные.

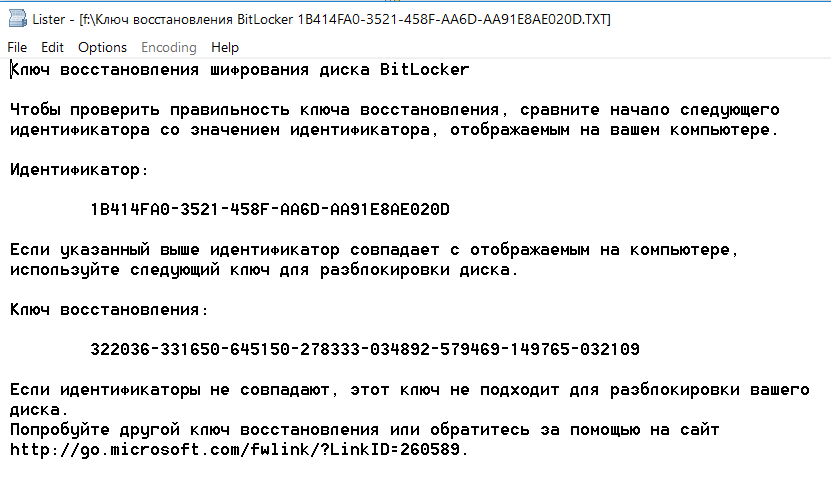

Ключ восстановления

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления, с которыми связан еще один популярный вектор атаки. Пользователи боятся забыть свой пароль и потерять доступ к системе, а Windows сама рекомендует им сделать аварийный вход. Для этого мастер шифрования BitLocker на последнем этапе предлагает создать ключ восстановления. Отказ от его создания не предусмотрен. Можно только выбрать один из вариантов экспорта ключа, каждый из которых очень уязвим.

В настройках по умолчанию ключ экспортируется как простой текстовый файл с узнаваемым именем: «Ключ восстановления BitLocker #», где вместо # пишется идентификатор компьютера (да, прямо в имени файла!). Сам ключ выглядит так.

Аварийный вход в BitLocker

Аварийный вход в BitLocker

Если ты забыл (или никогда не знал) заданный в BitLocker пароль, то просто поищи файл с ключом восстановления. Наверняка он будет сохранен среди документов текущего пользователя или на его флешке. Может быть, он даже напечатан на листочке, как это рекомендует сделать Microsoft. Просто дождись, пока коллега уйдет на перерыв (как всегда, забыв заблокировать свой комп) и приступай к поискам.

Вход с ключом восстановления

Вход с ключом восстановления

Для быстрого обнаружения ключа восстановления удобно ограничить поиск по расширению (txt), дате создания (если представляешь, когда примерно могли включить BitLocker) и размеру файла (1388 байт, если файл не редактировали). Найдя ключ восстановления, скопируй его. С ним ты сможешь в любой момент обойти стандартную авторизацию в BitLocker. Для этого достаточно нажать и ввести ключ восстановления. Ты залогинишься без проблем и даже сможешь сменить пароль в BitLocker на произвольный, не указывая старый! Это уже напоминает проделки из рубрики «Западлостроение».

Смена пароля без ввода действующего

Смена пароля без ввода действующего

Защитите свои физические диски Почему так важно всегда их шифровать?

Прежде чем обсуждать важность шифрования дисков и устройств хранения, позвольте Необходимо уточнить, что это лишь один из множества способов защиты. Более того, это не надежный метод, так как он может быть нарушен, а в сопровождении хорошего антивируса и хорошего страхового брандмауэра, который может быть отличной защитой

Поскольку это метод защиты информации, он может быть очень полезен для крупных компаний и предприятий, занимающихся большие объемы данных .

Благодаря правильному шифрованию всех запоминающих устройств они может предотвратить кражу Информация, что означает избежание потери крупных денежных сумм. Для пользователей в целом это может быть очень полезно, потому что, хотя информация, которая может поставить под угрозу большой капитал, не обрабатывается, кражи личных данных также можно избежать среди большого количества файлов, таких как в виде фотографий, работ, личных проектов и даже школьных диссертаций.

Как восстановить зашифрованные с помощью BitLocker файлы?

Чтобы зашифровать ваши личные данные можно использовать много методов, а конкретнее, программное обеспечение сторонних компаний. Но зачем, если есть BitLocker от Microsoft. К сожалению, у некоторых возникают проблемы восстановления файлов после шифрования через BitLocker.

При шифровании BitLocker вам нужно создать специальный ключ восстановления, его нужно сохранить, причем не важно где, главное надёжно. Вы можете его распечатать или сохранить при помощи учетной записи, но не локальной, а от Microsoft

Если диск не разблокируется сам, то нужно использовать тот самый ключ, иначе никак.

Немного статей о шифровании данных:

Что делать с ключом восстановления, как быть, если он утерян?

Итак, человеческий фактор такая штука, что, когда дело касается памяти, которая в определенный момент очень необходима — она нас подводит.

Вот забыли вы, куда подевали ключ восстановления, тогда вспомните, каким образом вы его сохраняли в BitLocker.

Так как утилита предлагает три способа сохранения ключа – печать, сохранение в файл и сохранение в учетную запись. Вы в любом случае должны были выбрать один из этих способов.

Итак, если вы сохранили ключ в учётке, то вам нужно зайти в OneDrive из браузера и войти в раздел «Ключи восстановления BitLocker». Входим в систему со своими учетными данными. Ключ будет определенно там, при условии, что он был вами туда загружен. Если его нет, может вы сохраняли его в другой учетной записи?

Бывает, пользователь создает не один ключ, тогда можно определить конкретный с помощью идентификатора в утилите BitLocker и сравнить его с тем, что от ключа, если совпадают, то это верный ключ.

Если компьютер не хочет загружаться в систему из-за BitLocker?

Допустим, вы шифровали системный диск и произошла проблема, при которой система не хочет разблокироваться, то вероятно возникла какая-то неполадка с модулем ТРМ. Он должен разблокировать систему автоматически.

Если это действительно так, то перед вашими глазами предстанет картинка, где сказано: BitLocker recovery и попросят ввести ключ восстановления. А если его у вас нет, потому что потеряли, то войти в систему вряд ли получится. Скорее всего поможет только переустановка системы.

Пока что я не в курсе, как можно разблокировать BitLocker без ключа, однако постараюсь изучить этот вопрос.

Как разблокировать зашифрованные BitLocker диски в Windows?

При наличии парочки разделов, либо внешних жёстких дисков, зашифрованных с помощью BitLocker, но нужно разблокировать, я постараюсь помочь.

Подключите устройство к ПК (если оно внешнее). Запустите «Панель управления», можно из поиска, и перейдите в раздел «Система и безопасность». Найдите там раздел «Шифрование диска BitLocker». Кстати говоря, эту операцию возможно провести только на версиях PRO, имейте это ввиду.

Найдите среди списка зашифрованный вами диск, который необходимо расшифровать. Нажмите рядом по опции «Разблокировать диск».

В качестве заключения я хочу сказать одну вещь. При потере пароля или ПИН-кода восстановить доступ к накопителю возможно с помощью ключа восстановления, это 100%. Его вы должны хранить в надёжном месте и всегда помнить, где он находится. Если же вы потеряли этот ключ, можете попрощаться со своими данными. Пока что я не нашел метода, где можно расшифровать BitLocker без ключа.

https://computerinfo.ru/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly/https://computerinfo.ru/wp-content/uploads/2017/03/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly-5-700×378.jpghttps://computerinfo.ru/wp-content/uploads/2017/03/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly-5-150×150.jpg2017-03-20T11:35:55+00:00EvilSin225Восстановление и форматированиеBitLocker,восстановить зашифрованные файлы,как разблокировать зашифрованный дискЧтобы зашифровать ваши личные данные можно использовать много методов, а конкретнее, программное обеспечение сторонних компаний. Но зачем, если есть BitLocker от Microsoft. К сожалению, у некоторых возникают проблемы восстановления файлов после шифрования через BitLocker

При шифровании BitLocker вам нужно создать специальный ключ восстановления, его нужно сохранить, причем не важно…EvilSin225Андрей Тереховandrei1445@yandex.ruAdministratorКомпьютерные технологии

Как отключить Bitlocker в Windows 10

BitLocker — это дискретный метод защиты ваших данных от несанкционированного доступа. Отключение этой функции не приведет к удалению каких-либо файлов, но все же рекомендуется хранить резервные копии файлов.

Вы можете отключить BitLocker в Windows 10 разными способами, например, с помощью настроек, панели управления, поля поиска Windows или через PowerShell и командную строку. Ниже приведены шаги, которые необходимо предпринять при использовании каждого из этих методов для отключения BitLocker.

На некоторых сайтах предлагается отключить службу BitLocker Windows или использовать групповую политику для отключения BitLocker, но эти методы на самом деле не работают и могут привести к неправильной настройке и ошибкам.

Как отключить BitLocker в Windows 10 через поиск Windows

Инструмент поиска Windows позволяет выполнять узкий поиск для поиска определенных элементов в проводнике, меню «Пуск» или меню «Настройки». Отсюда вы также можете выполнять поиск в Интернете, не открывая браузер, и получать доступ к файлам или приложениям, которые вы используете чаще всего.

Если вы хотите отключить BitLocker, вы можете легко сделать это через окно поиска Windows.

- Войдите на свой компьютер, используя учетную запись администратора, введите «Управление BitLocker» в поле поиска Windows, а затем выберите его из списка результатов.

- Затем выберите Отключить BitLocker.

Как отключить BitLocker в Windows 10 через меню настроек

Меню настроек Windows содержит основные настройки, которые вы можете использовать для внесения изменений в приложение на вашем ПК. Вот как отключить BitLocker через меню настроек.

- Выберите Пуск> Настройки.

- В окне «Настройки» выберите «Система».

- Выберите «О программе» в левом нижнем углу, найдите раздел «Связанные параметры» на правой панели и выберите «Параметры BitLocker».

Примечание. Если вы по-прежнему не видите вкладку, это означает, что на вашем компьютере нет BitLocker.

- Затем выберите Отключить BitLocker.

- При появлении запроса снова выберите Отключить BitLocker. BitLocker зашифрует ваш жесткий диск, после чего Windows предложит вам ввести пароль, прежде чем функция будет отключена.

Как удалить BitLocker в Windows 10 через панель управления

Панель управления Windows 10 содержит настройки, которые контролируют практически все, что касается внешнего вида и работы Windows. Вот как отключить BitLocker через панель управления.

- Откройте панель управления из меню «Пуск» или введите «Панель управления» в поле поиска и выберите ее в результатах поиска.

- Выберите Система и безопасность.

- Затем выберите Шифрование диска BitLocker> Управление BitLocker.

- Выберите ссылку Отключить BitLocker.

- Появится всплывающее окно с сообщением: Ваш диск будет расшифрован. Это может занять много времени, но вы можете продолжать использовать свой компьютер во время процесса дешифрования. Выберите Отключить BitLocker, чтобы подтвердить действие.

Примечание. Если BitLocker зашифровал один жесткий диск, он начнет процесс расшифровки для этого диска. Если есть разные диски, вам нужно выбрать диск, для которого вы хотите отключить BitLocker.

Как отключить BitLocker с помощью PowerShell и командной строки

Наконец, если у вас возникли проблемы с использованием графического интерфейса пользователя или вы можете получить доступ только к инструментам командной строки, вы можете отключить BitLocker с помощью PowerShell или командной строки. Обязательно запускайте оба инструмента от имени администратора.

Для PowerShell команда приведена ниже, но вы замените X буквой зашифрованного диска.

Отключить Bitlocker –MountPoint «X:»

Состояние тома должно быть «Полностью зашифровано», а состояние защиты — «Выкл.».

Если вы используете командную строку, вам сначала понадобится ключ восстановления, который вы сохранили в своей учетной записи Microsoft или в файле при первой установке BitLocker. Обычно это набор из восьми чисел, каждое из которых состоит из шести цифр, разделенных тире. После этого вам нужно будет ввести следующую команду, заменив X буквой диска на вашем ПК:

manage-bde -unlock X: -RecoveryPassword Recovery-Key

Обратите внимание, что это разблокирует диск, но не отключает BitLocker полностью. Если вы хотите полностью отключить его, используйте эту команду:. управление-bde -off X:

управление-bde -off X:

Если вы хотите снова включить BitLocker позже, обратитесь к нашему руководству о том, как настроить полное шифрование диска в Windows с помощью BitLocker.

Использование BitLocker

BitLocker является другим средством шифрования встроенным в Windows, особенностью которого является то, что он независим от учетных записей и позволяет зашифровать диск полностью. Любой созданный или добавленный на диск файл будет также зашифрован, что дает более четкое понимание безопасности, так как вам не требуется вручную шифровать отдельные файлы.

Также в BitLocker используется более стойкое шифрование за счет использования чипа TPM (Trusted Platform Module), который поставляется со многими материнскими платами, если нет — то BitLocker будет использовать программную интерпретацию TPM.

Важным отличием TPM от обычного шифрования является то, что для расшифровки файлов, в учет берется не только определенный пароль но и определенная конфигурация системы, которая должна совпадать с той на которой файлы были зашифрованы.

Для того, чтобы задействовать шифрование с помощью BitLocker следуйте инструкциям описанным ниже:

- Клавишами «Win» + «R» вызовите контекстное меню или же просто правым кликом нажмите на меню Пуск;

- Выберите «Панель управления»;

- В панели управления перейдите в Система и безопасность > Шифрование диска Bitlocker;

- Напротив иконки вашего диска нажмите на ссылку «Включить BitLocker»;

- Выберите каким способом вы хотите разблокировать систему при загрузке компьютера — паролем или USB накопителем. Для начала рекомендуем использовать пароль;

- Введите пароль, помните, что вы будете его вводить каждый раз при загрузке Windows 10, используйте знаки нижнего и верхнего регистра, цифры и символы.

После ввода пароля вам будет предложено сохранить ключ восстановления. Это очень важный пункт, мы настоятельно рекомендуем сделать это, чтобы в дальнейшем иметь возможность восстановить ваши файлы при утере пароля. Вам будут предоставлены четыре варианта:

- Сохранить ключ в вашей учетной записи Microsoft;

- Записать его на внешний USB Носитель;

- Сохранить в файл;

- Распечатать.

Вы можете выбрать любой подходящий вам способ, главное быть уверенным, что ключ восстановления не будет утерян. Вернемся к мастеру настройки:

- Нам предложит выбрать, шифровать весь диск или только использованное пространство. Первый вариант намного дольше, второй — более безопасен.

- В следующем пункте выберите метод шифрования: 1. Новый 2. Режим совместимости. Второй вариант подойдет больше внешних дисков, которые вероятнее всего будут установлены на другие ПК, первый же вариант предоставляет более сложный алгоритм для обеспечения лучшей сохранности файлов.

- На последнем этапе обязательно поставьте галочку на пункте «Запустить проверку системы BitLocker». Это нужно для того, чтобы система проверила возможность корректного шифрования и расшифровки до непосредственного шифрования вашего диска.

Перезагрузите компьютер, при старте системы, вместо привычного приветствия на вашем экране будет окно ввода пароля, который мы указали при настройке. После первой перезагрузке BitLocker все еще будет обрабатывать ваши файлы, так что некоторое время мы можете испытывать снижение быстродействия системы, после окончания процедуры, на иконке вашего жесткого диска появится значок замка, так же вы получите уведомления об окончании.

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/

Заключение

Вопрос о шифровании данных часто может поставить в тупик. До сих пор не прекращаются споры о том, какой из способов лучше. Но все споры зациклены на одном – способности алгоритма шифрования противостоять ударной мощи ФБР и других контор. Обычному среднестатистическому пользователю персонального компьютера такие тонкости ни к чему. А значит, все вышеописанные способы шифрования прекрасно подойдут. Чтобы было наглядней, можно оформить способы в виде списка:

- Системное шифрование Windows. Доступно только владельцам Pro лицензии при условии, что устройство поддерживает аппаратно данную функцию.

- BitLocker. Еще одно системное средство шифрования. Также доступно только владельцам Pro редакции, но работает на всех устройствах.

- True Crypt. Бесплатная программа для шифрования диска. Отличается устойчивым алгоритмом и простым принципом работы.

- Cyber Safe Top Secret. Мощный инструмент для шифрования всего подряд. Отличается устойчивым алгоритмом, расширенными возможностями и наличием русского языка. Но за использование программы придется платить.

Как видим, универсального способа шифрования нет. У каждого есть свои недостатки. Но лучше всего выглядит способ с использованием BitLocker. Глубокая интеграция с ОС, продвинутая защитная система, устойчивость к атакам. Все это стоит того, чтобы потратить некоторое количество денег на приобретение Pro лицензии. Но, быть может, кому-то этот способ категорически не подходит. Здесь уже сам пользователь выбирает наилучший для себя вариант. Выбрав один из способов можно надежно защитить свой ПК или ноутбук от посягательств разных недобросовестных граждан. Это нужно делать каждому владельцу компьютерной техники.

![Как зашифровать файлы и папки в windows 10 [easy guide]](http://zoomobi.ru/wp-content/uploads/b/5/0/b5091aae39bd93ec6104df929dc34a43.jpeg)

![Как зашифровать файлы и папки в windows 10 [easy guide]](http://zoomobi.ru/wp-content/uploads/5/b/5/5b512cbd8a390ce4bc2295e79f0248fe.png)